摘要:提出基于策略驱动的安全校园网络框架(PoSeCam),该框架基于Openflow通信协议,允许网络安全操作员创建和实现可读语言编写的安全策略.详细地介绍了PoSeCam框架的主要组成部分;设计了将策略转换为转发规则的策略实现算法;描述了PoSeCam框架自动响应安全警报的过程.并在测试平台上进行评估实验,利用校园网的数据集来评估该框架的性能。

关键词:策略驱动;软件定义网络;校园网;网络安全

软件定义网络(SDN)[1]的出现简化了网络操作,并实现了操作的自动化[2-4].SDN网络将复杂性向控制器转移,为网络管理者带来了简便.OpenFlow[5]是一种标准化SDN控制器与网络设备的通信协议.Openflow交换机向SDN控制器发送数据流的转发规则,并允许控制器通过在表中插入、修改或删除规则来操作交换机.本文提出PoSeCam———一个基于策略驱动的安全校园网络框架,该框架基于Openflow协议,允许校园运营商跨网络实现安全策略.

1PoSeCam架构

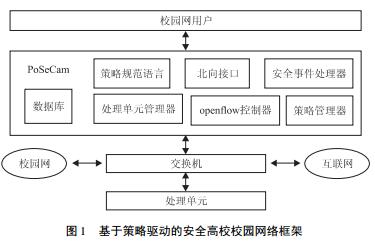

PoSeCam是一个基于软件定义网络的框架,能够基于策略将流转发到安全处理单元,并自动响应由中间件引起的事件.使用该框架后,从校园网到互联网之间就不需要设置入侵检测中间件、防火墙和加密单元等安全设备.该框架由以下的主要组件组成:安全策略规范语言、北向接口、策略管理器、一系列的处理单元、安全事件处理器、OpenFlow控制器和数据库(如图1所示).

2策略实现算法设计

本节描述PoSeCam的策略管理器如何将新策略转换为交换机中的转发规则.策略管理器从北向接口组件接收策略定义文件,并将策略定义文件转换为一个策略对象.PoSeCam可以处理该策略对象来更新交换机中的流规则:首先,解析器构建一个流对象,并根据策略给出的值设置属性,流对象存储了虚拟局域网、MAC源和目标地址、IP源和目标地址以及TCP端口;接下来,解析器查询处理单元管理器,以检索与策略所指定的处理单元相关联的交换机标识符,以及向这些单元发送数据所需的端口;最后,使用一个标志来指示在发生安全事件时的反应(如警报、隔离或阻塞).策略定义的解析过程如表1所示.

策略被解析后,策略管理器将验证它是否与现有的策略冲突.在多控制器的场景中,检查冲突规则尤其具有挑战性.在这种情况下,检查器需要确保控制器没有使用未经授权的资源,也没有覆盖其他控制器的策略.策略检查器验证每个策略对象的流属性是否彼此冲突.例如,两个相同的流对象不能应用不同的策略.经过策略的冲突验证后,策略管理器就可以将所有对象转换为符合Openflow的规则.策略实现器将策略解析器创建的流对象转换为OpenFlow控制器所需的特定实例,以便将新的流规则传递到交换机.当使用OpenFlow将新规则推送到交换机时,控制器发出的消息必须包含输入端口、匹配项和一组操作.策略实现器的步骤如表2所示

3安全警报自动响应设计

PoSeCam的一个关键特性是能够自动响应安全警报.整个过程如图2所示.PoSeCam依赖于处理单元对传入的流量进行安全扫描.在现有的系统框架中,必须由网络操作员配置每个中间件来执行特定的任务.然而,本框架能够在没有网络操作员的情况下进行自动配置.当发现可疑的数据流时,处理单元能够向控制器发送一条消息.该消息是一个二元组,由虚拟局域网标识和IP原地址组成.PoSeCam使用虚拟局域网标识来标记流量,使其能够被惟一地映射到给定的策略.因此,通过发送VLAN标识和IP源地址,处理单元能够识别出发送方,同时向PoSeCam指出将数据流路由到该单元的策略.当处理单元扫描数据流时,安全事件处理器使用应用层套接字侦听来自处理单元的通知.当一个新消息到达时,处理器读取虚拟局域网标识和可疑节点的IP源地址,并查询数据库,以将策略映射到所接收到的虚拟局域网络标记.随后,处理器检索策略中指定的反应类型.此时,PoSeCam知道该数据流是否必须被阻塞或发送到隔离单元.如果指定的响应是警报,则不修改转发规则,并通过电子邮件通知网络管理员;否则就需要修改转发规则.新规则的创建取决于反应类型.对于隔离的反应类型,交换机的端口必须记录所有数据流的处理单元.默认情况下,所有交换机上都存在一个规则,用于将所有带有特定虚拟局域网标识的流量转发给隔离单元.因此,PoSeCam必须在边缘交换机上插入一条规则,该规则将使用与隔离单元关联的虚拟局域网标识来标记来自可疑源的流量.

4实验评估

图2自动响应安全警报流程本节评估PoSeCam中策略实现器和安全时间相应算法的性能.

4.1实验场景

实验部署在GENI测试台上,节点之间的带宽为10Gbps.所有节点都运行Ubuntu16.04操作系统,并且使用OpenvSwitch实现Openflow交换机.交换机和控制器之间的平均延迟为1.5ms,处理单元和PoSeCam控制器之间的平均延迟为4.5ms.本实验需要实现的策略如表3所示

4.2算法性能评估

4.2.1策略实现时间评估

首先评估在网络中实现策略的时间.为此,计算了实现实验场景中的所有策略所需的时间,结果如图3(a)所示.由结果可知,各种策略的实现仅需要几ms.其中,策略3所需时间最长.使用策略3来评估交换机和处理单元的数量对实现时间的影响.结果表明,控制器和交换机之间的平均延迟为1ms.评估执行新策略时检查冲突所需的时间,结果如图3(b)所示.尽管检查时间呈线性增长,但仍保持在几ms

4.2.2警报自动响应评估

接下来将评估PoSeCam在发出安全警报后的反应时间.假设在场景中,深度包检测单元检测到一个恶意发送者.由图4(a)可知,阻止恶意流量所需的延迟与流量速率无关.延迟并不依赖于检测到的攻击数量或包到达率.对于每个警报,控制器只需找到匹配的策略并根据需要修改转发规则.由于延迟基本保持不变,绕过隔离单元的数据包数量呈线性增长,如图4(b)所示.其中,策略5的包数量增长得更快.这是因为与策略7相比,策略5接收到的包更多.由实验结果可知,实验中实现的策略能够很好地检测跨多个包的攻击,比如拒绝服务攻击.在少量恶意数据包到达服务器后才对攻击作出反应是可以接受的,这是因为恶意数据包的数量太少,无法发起有效的攻击.

4.2.3自动阻塞评估

评估自动阻塞发送方节点的性能,结果如下:一共发送的总数据流数量为32854774个,到达目的地的数据流数量为1233624个,IP源的总数量为219234个,被阻塞的源的数量为172085个.在实验场景中,策略4将所有流量映射到一个标识符和一个深度包检测单元.在实现中,当发送方在5s内尝试连接超过6次时,该发送方将被阻塞.仔细观察1000个数据流的开始和结束时间,发现PoSeCam会忽略大概20个连接.如果没有主动阻塞算法,将有32854774个数据流到达校园网.但是,当深度数据包检测到伪造的连接时,数据包的发送方将被自动阻塞.

相关论文还可参考:浅析构架安全的校园网络

5结语

本文提出了PoSeCam———一个基于openflow的安全校园网框架,实验结果验证了PoSeCam具有较低的策略实现时间,能及时地对警报作出反映,并能有效地阻塞伪造连接.综上所述,PoSeCam能有效地保证校园网的安全性.未来的工作包括增强PoSeCam框架的安全性,在交换机中加入身份验证,通过物理分布式控制平面对用户进行身份验证.并在真实的校园环境中部署PoSeCam,以进一步评估框架的性能.

转载请注明来自:http://www.lunwencheng.com/lunwen/dzi/16488.html